web入门11-20

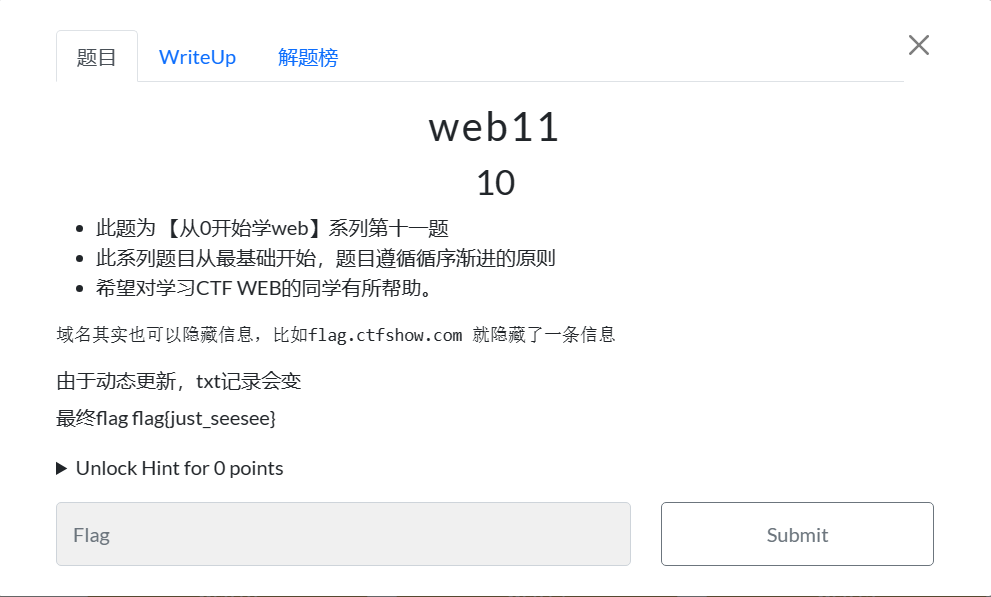

web11

题目提到了txt记录,这里搜索引擎查询后

1.什么是dns txt记录

DNS“文本”(TXT) 记录允许域管理员将文本输入到域名系统 (DNS) 中。TXT 记录最初的目的是用作存放人类可读笔记的地方。但是,现在也可以将一些机器可读的数据放入 TXT 记录中。一个域可以有许多 TXT 记录。

如今,DNS TXT 记录的两个最重要用途是防止垃圾邮件和域名所有权验证,

然后可以通过阿里云查询,也可以通过在终端输入指令来查询

nslookup -type=txt example.com

最后本题flag题目已经给出

flag{just_seesee}

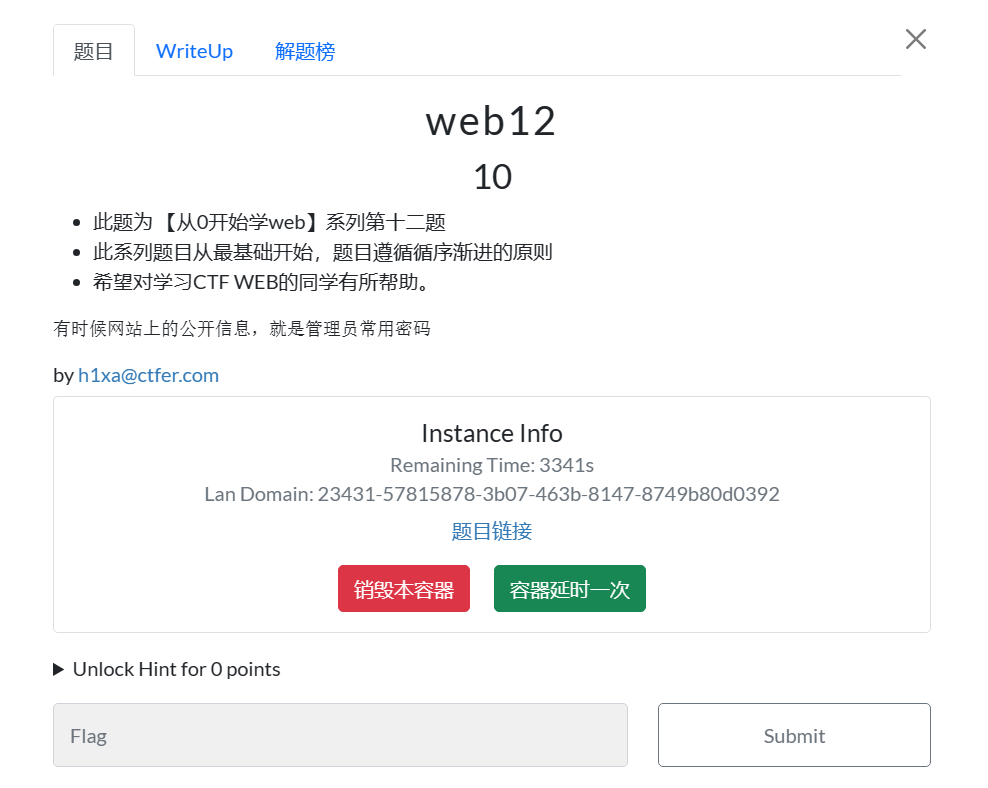

web12

这里提到了网站上的公开信息,那么

网站上的公开信息都有哪些呢?

- 域名信息: 包括域名所有者、注册商、注册日期和到期日期等。

- IP地址: 网站的服务器IP地址,用于定位服务器位置。

- SSL证书信息: 如果网站启用了SSL(安全套接层)协议,会显示SSL证书的相关信息,如证书颁发机构、有效期等。

- WHOIS信息: 包括域名注册人、注册组织、联系方式等。

- 网站的备案信息: 在一些国家,网站需要进行备案,备案信息包括备案号、备案日期等。

- 服务器信息: 操作系统、Web服务器(如Apache、Nginx)、数据库类型等。

- Robots.txt文件: 该文件规定了搜索引擎爬虫是否可以访问网站的哪些页面。

- Sitemap.xml文件: 用于指示搜索引擎网站上有哪些页面,以便更好地进行索引。

- 公开可见的页面内容: 首页、文章、产品信息等网站内容。

- 社交媒体链接: 如果网站与社交媒体关联,可能包括链接到社交媒体账号的图标或链接。

- Google Analytics或其他分析工具的追踪代码: 用于分析网站访问数据的代码。

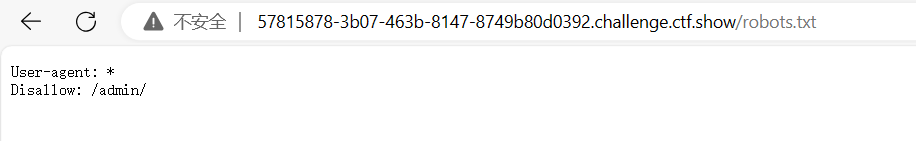

我们尝试访问robots.txt文件,

拒绝访问/admin/,我们直接进入

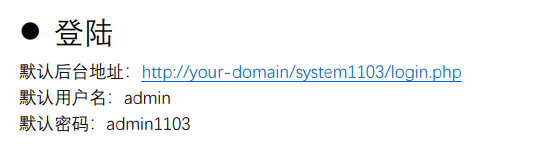

出现登录界面,账号就是admin,而密码在查看源码时获得372619038

登录成功,获得flag

ctfshow{155b4de7-104e-48bb-b1eb-d33d0eb254c8}

web13

技术文档,查看页面源码,发现一个.pdf文档,点击打开,发现文章最后有

进入system1103/login.php界面,然后输入账号密码,获得flag

获得flag

ctfshow{61702ab2-b94e-4390-8c7c-fd9c8f6d2078}

web14

这个题搞得我一头雾水,参考了别人的wp

首先进入editor目录下面,发现是个文件编辑器,找到上传文件这一个选项,点击

发现可以直接看服务器文件目录,在var/www/html目录中发现所需要的文件fl000g.txt,url打开即可

获得flag

ctfshow{45e42c9c-8d75-4698-b3bc-c793b60a8df5}

web15

尝试进入登录界面,进入admin界面,成功进入登录界面

点击重置密码,发现密保,这里就搞得我一头雾水了,后来看了人家wp才知道通过QQ号查询发现在西安

重置密码成功,登录,

获得flag

ctfshow{fd3df14f-7c18-4df0-a531-d9fd9954e676}

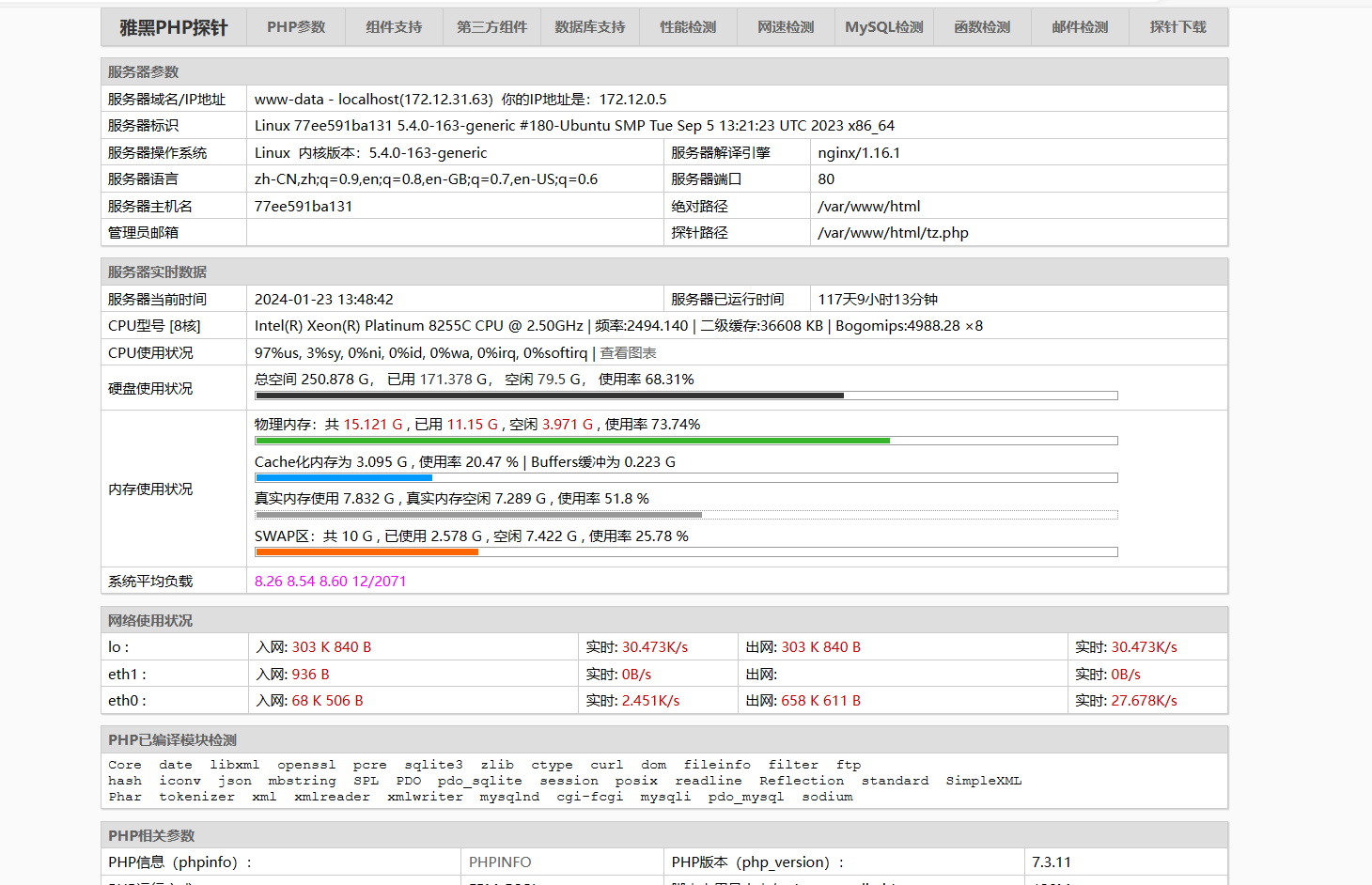

web16

提示给了探针,直接上网查询php探针:

php探针是用php语言编写的一个程序,可以用来查看服务器的状态,比如服务器操作系统信息,服务器CPU、内存和硬盘的使用状况,php版本和组件信息,数据库版本信息,实时网速等。可以非常方便地了解服务器的运行状态。本文会推荐几款用户数量比较多的php探针,会持续收集和更新。欢迎留言补充其他好用的php探针!

发现几种常用的探针:u.php,tz.php等,依次尝试一下,在输入tz.php时成功出现探针界面

点击phpinfo,在此界面查询ctfshow,出现flag

ctfshow{4f67d869-2230-41e1-b01b-dc35f9fcef8c}

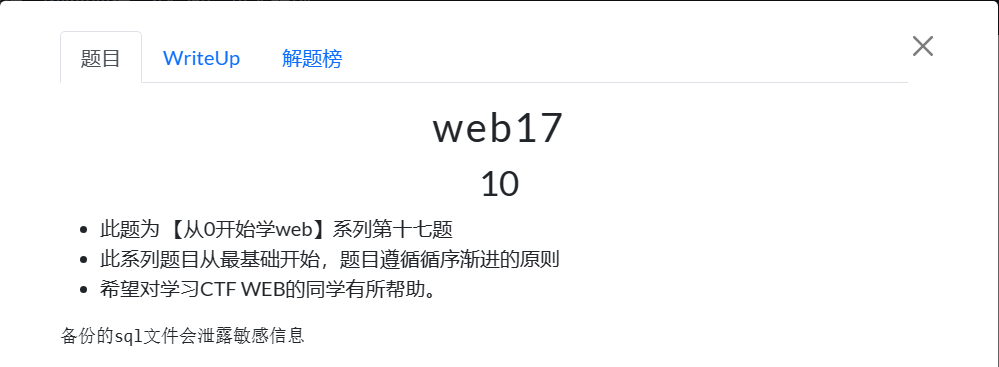

web17

提示:备份的sql

直接访问backup.sql,然后开始下载一个文件,打开文件后如下

获得flag

ctfshow{bf07690d-851c-4e57-a19f-3d5678d994ac}

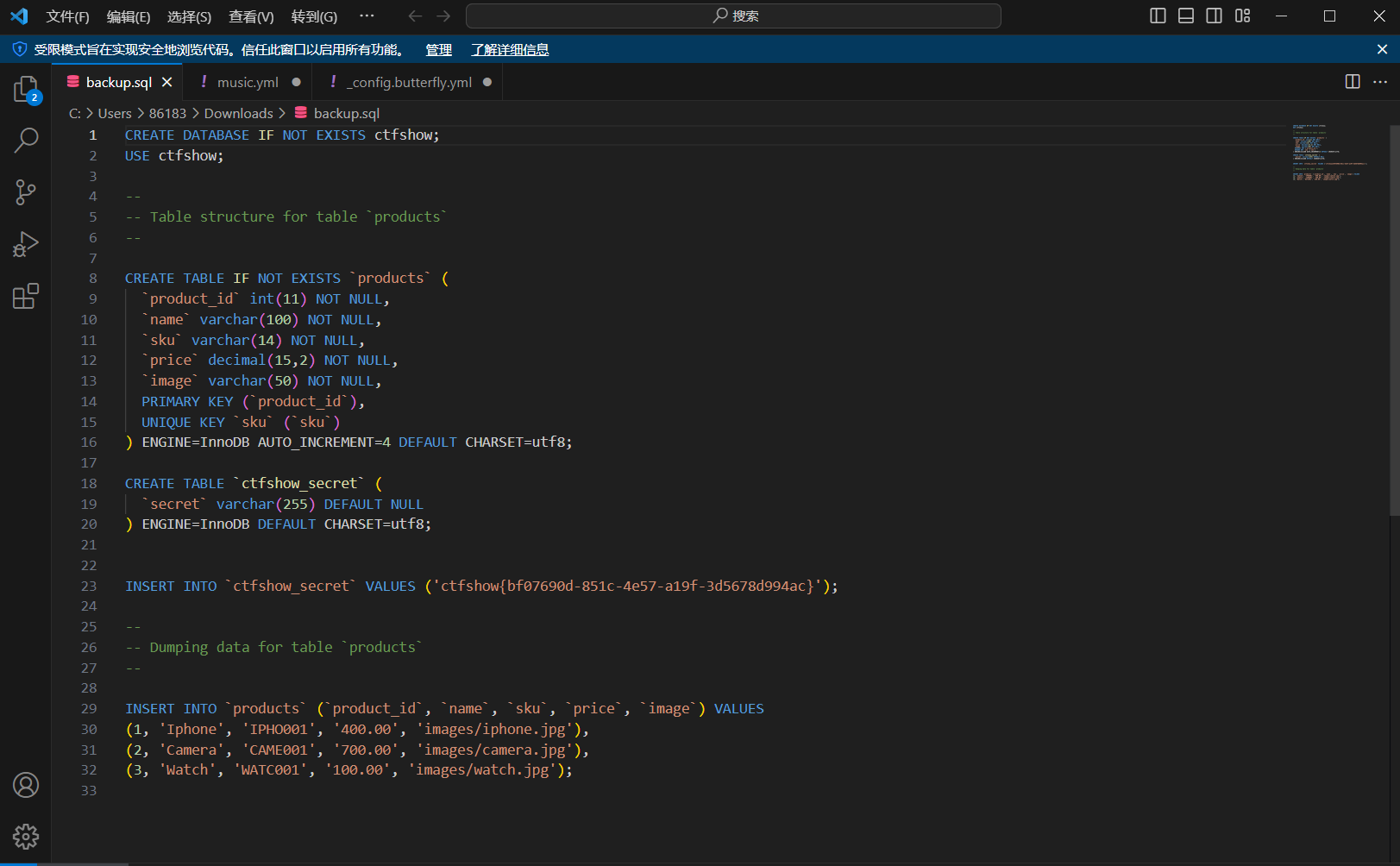

web18

进入界面发现是个游戏,但是无法操控

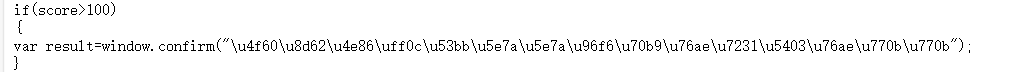

直接查看页面源码,发现一个js脚本,打开查看源码,发现关键代码行

这段代码表示:

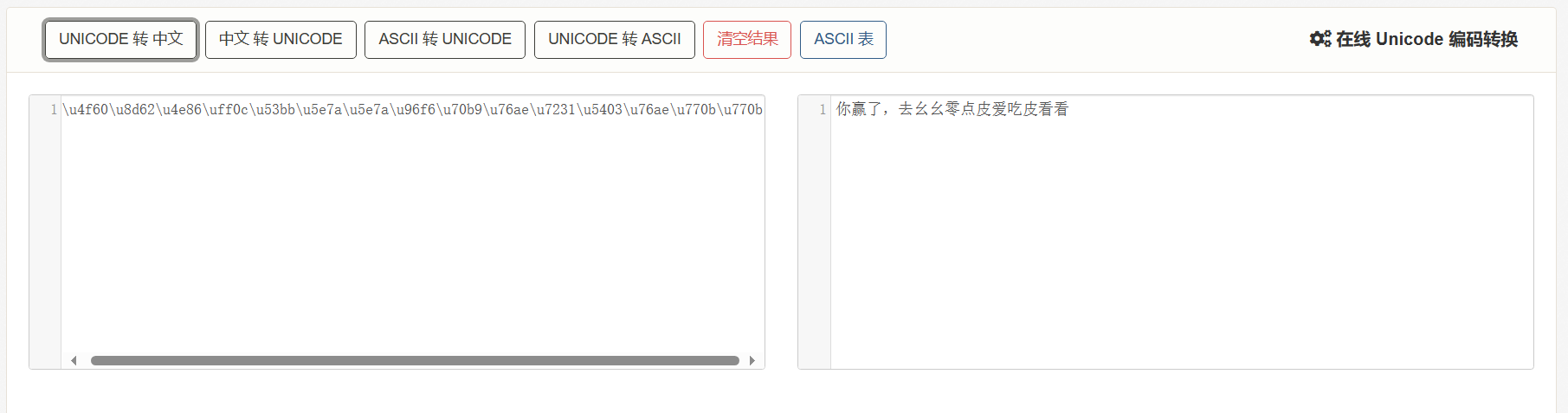

在上述条件为真的情况下,会弹出一个确认对话框,显示的文本是 Unicode 转义的字符串

转义后的结果就是:

点击进入110.php

获得flag

ctfshow{aaa9988d-a6bd-4c2d-b9ba-a150e68b8acf}

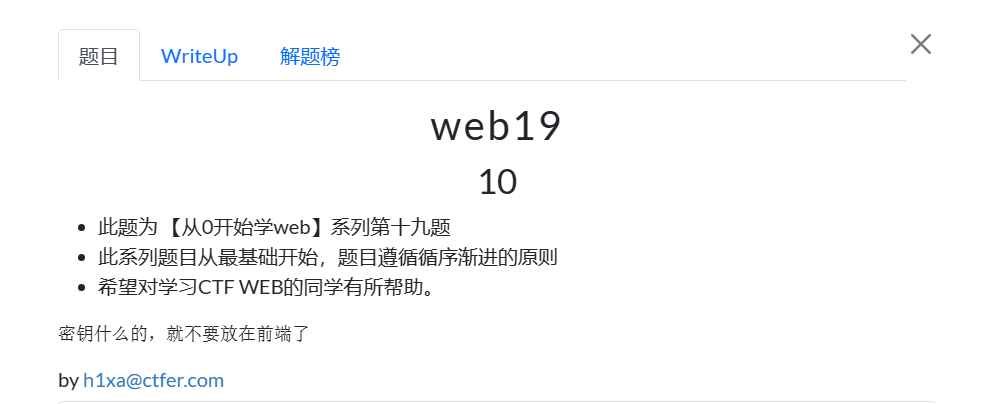

web19

进入是一个登录界面,根据提示直接查看源代码

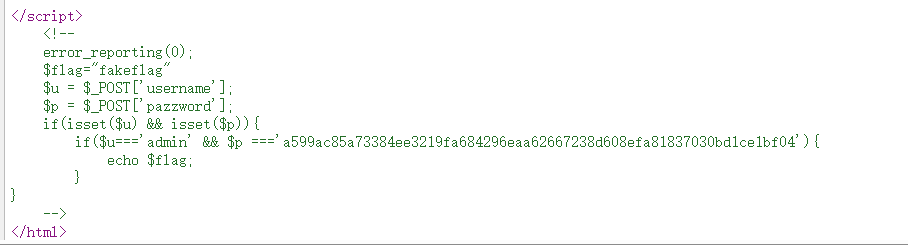

在最后的script中获得

获得username和password,但是直接输入显示错误

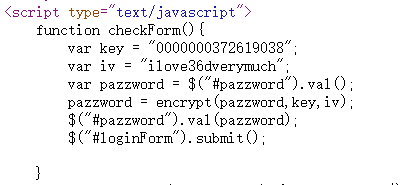

考虑密码可能是加密后的结果,

发现还有一段代码

方法一:通过aes解密后结果为:

i_want_a_36d_girl

这个密码太搞了,giao

输入即可获得flag

ctfshow{1ab2e4d4-20bd-4391-99a1-75dd7dd61462}

方法二:通过burpsuit抓包直接绕过前端验证

web20

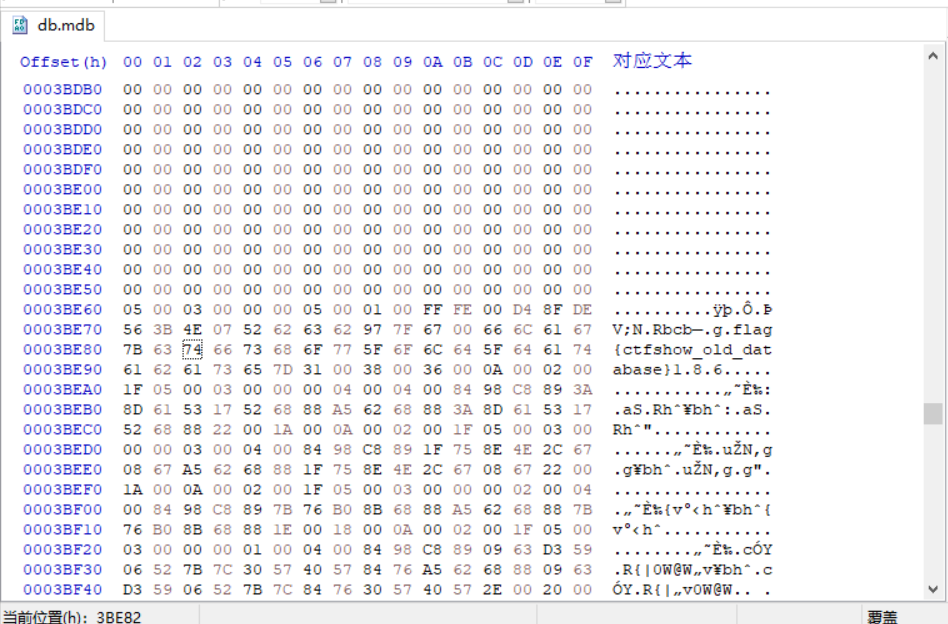

直接查看url路径添加/db/db.mdb 下载文件

下载一个二进制编译器HxD来打开文件,搜索ctfshow

获得flag

flag{ctfshow_old_database}